Icono De La Sierra De Ataque. Ilustración Vectorial Lineal De La Colección De Herramientas. Vector De Icono De Hacksaw De Contorno Ilustración del Vector - Ilustración de sierra, vector: 187615922

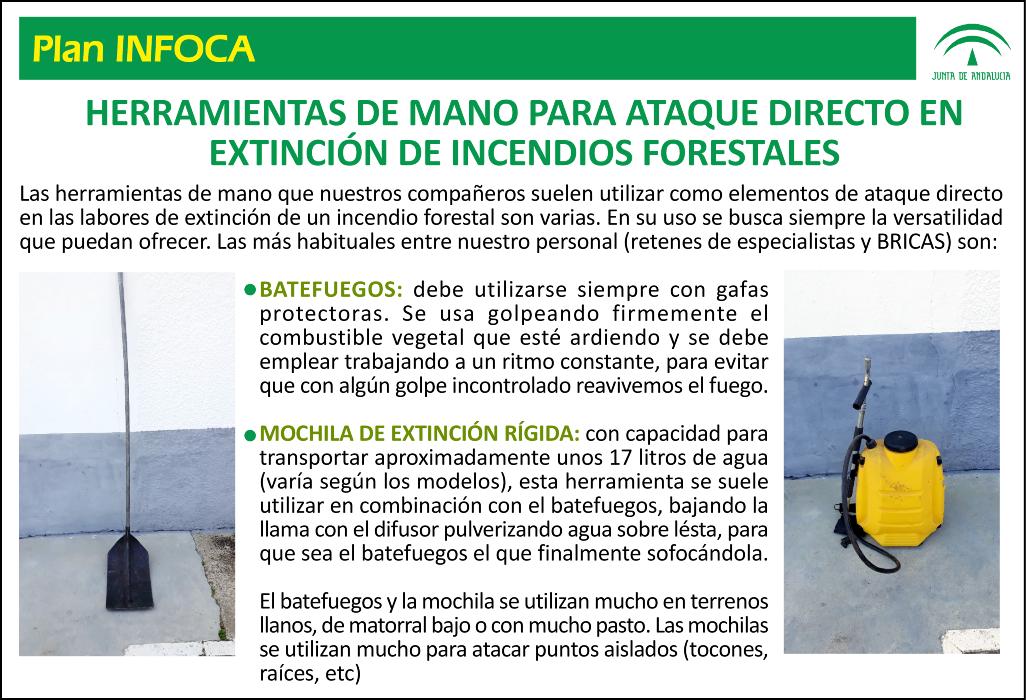

INFOCA on Twitter: "CONOCE NUESTRAS HERRAMIENTAS | Continuando con nuestra línea de divulgar terminología y materiales usados en #IncendiosForestales, nos quedamos hoy con las principales herramientas de mano que nuestros compañeros suelen

Herramientas de ataque cucharones de excavadora diente V29syl - China Dientes de cucharón, herramientas de conexión a tierra